بحثًا عن بيانات الدخول إلى الحسابات المؤسسية: تكتيكات جديدة لمجرمي الإنترنت لمهاجمة الشركات الصناعية

جلف تك: خاص

كشف خبراء كاسبرسكي، في دراسة أجروها، عن سلسلة جديدة وسريعة التطوّر من حملات التجسّس الرقمية التي تهاجم أكثر من 2,000 شركة صناعية في أنحاء العالم. وتتسم هذه الهجمات بمحدودية عدد الأهداف في كل هجوم، وقصر عمر البرمجيات الخبيثة المستخدمة، وذلك بخلاف العديد من حملات التجسس الرقمية السائدة. وحدّدت الدراسة أكثر من 25 سوقًا تُباع فيها البيانات المسروقة في هجمات التجسس، ونُشرت نتائج الدراسة في تقرير حديث صادر عن فريق الاستجابة لطوارئ الحاسوب في نظم الرقابة الصناعية لدى كاسبرسكي.

ولاحظ خبراء الفريق خلال النصف الأول من العام 2021، وجود حالة شاذة أثارت فضولهم في الإحصائيات الخاصة بتهديدات التجسس الرقمي المحظورة على أجهزة الحاسوب المرتبطة بنظم الرقابة الصناعية. وبالرغم من أن البرمجيات الخبيثة المستخدمة في هذه الهجمات تنتمي إلى عائلات برمجيات التجسس السلَعية المعروفة، مثل Agent Tesla/Origin Logger وHawkEye وغيرها، فإن ما يميّز هذه الهجمات عن نظيرتها السائدة يتمثل في العدد المحدود جدًا من الأهداف في كل هجوم، والذي يتراوح بين بضعة هجمات إلى بضع عشرات الهجمات، علاوة على العمر القصير جدًا لكل برمجية خبيثة مستخدمة في شنّها.

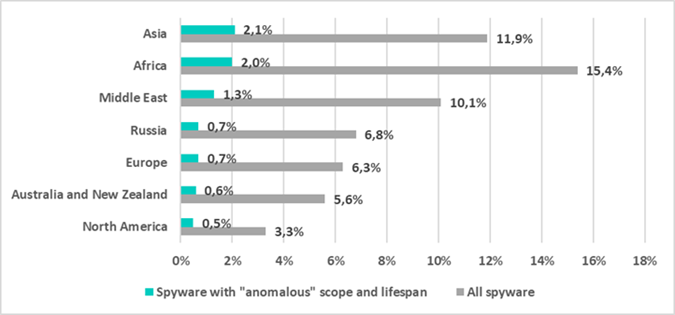

وكشف تحليل دقيق أُجري على 58,586 عيّنة من برمجيات التجسّس التي حُظرت على أجهزة الحاسوب المرتبطة بنظم الرقابة الصناعية في النصف الأول من العام 2021، عن أن 21.2% منها تقريبًا كانت جزءًا من سلسلة الهجمات الجديدة محدودة النطاق وقصيرة العمر، التي لا تزيد دورة حياتها عن 25 يومًا في المتوسط، أي أقلّ بكثير من متوسط عمر حملة تجسس رقمي تقليدية.

وبالرغم من قصر عمر كل عيّنة من برمجيات التجسس “الشاذة” ومحدودية نطاق أهدافها، فإنها تمثل حصّة كبيرة بشكل لا يتناسب من جميع هجمات التجسس. وقد تعرَّض واحد من كل سبعة أجهزة حاسوب صناعية هوجمت ببرمجيات التجسس في منطقة الشرق الأوسط، على سبيل المثال، إلى هجوم بإحدى العينات “الشاذة”.

سبة أجهزة الحاسوب الصناعية التي حظرت عليها برمجيات التجسس في النصف الأول من 2021

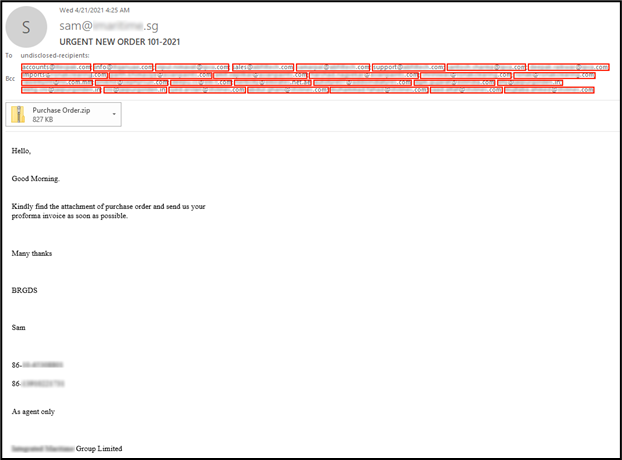

وتنتشر معظم هذه الحملات من شركة صناعية إلى أخرى عبر رسائل بريد إلكتروني تصيّدية صِيغت بعناية وإتقان. ويحوّل المهاجمون الجهاز المخترق إلى خادم للقيادة والسيطرة ويعدّونه لشنّ الهجوم التالي، ويمكنهم عبر الوصول إلى قائمة جهات الاتصال البريدي للضحية، استغلال البريد الإلكتروني المؤسسية في التوسُّع بنشر برمجيات التجسس.

بريد إلكتروني أرسِل ضمن هجوم شُنّ عن طريق استغلال قائمة جهات الاتصال للضحية

وفقًا للقياسات التي حصل عليها عن بُعد فريق كاسبرسكي للاستجابة لطوارئ الحاسوب في نظم الرقابة الصناعية، فقد جُعلت أكثر من 2,000 شركة صناعية في أنحاء العالم تعرضت للهجمات، ضمن البنية التحتية التخريبية التي استخدمتها عصابات الإنترنت لنشر الهجوم إلى قوائم الاتصال والشركاء التجاريين. وقدّر الخبراء العدد الإجمالي للحسابات المؤسسية المخترقة أو المسروقة جرّاء هذه الهجمات بأكثر من 7,000 حساب.

وغالبًا ما تصل البيانات الحساسة التي تُستخرج من أجهزة الحاسوب الصناعية إلى أسواق مختلفة، حددها خبراء كاسبرسكي بأكثر من 25 سوقًا بيعت فيها بيانات اعتماد الدخول المسروقة من حملات التجسس تلك. وأظهر تحليل لتلك الأسواق ارتفاع الطلب على بيانات الحسابات المؤسسية، لا سيما المتعلقة منها بحسابات الوصول عن بُعد إلى سطح المكتب (RDP). ووجد الباحثون كذلك أن أكثر من 46% من جميع حسابات RDP المباعة في الأسواق التي خضعت للتحليل مملوكة من شركات في الولايات المتحدة، في حين أتى الباقي من آسيا وأوروبا وأمريكا اللاتينية، وما يقرب من 4% (نحو 2,000 حساب) [JNK1] من جميع حسابات RDP المباعة تنتمي إلى شركات صناعية.

وتُعتبر “برمجيات التجسس المقدّمة كخدمة” سوقًا أخرى متنامية؛ فمنذ أن نُشرت الشيفرات المصدرية لبعض برمجيات التجسّس الشهيرة، أصبحت متاحة على نطاق واسع في المتاجر الرقمية في شكل خدمة. ولم يعد دور المطورين يقتصر على بيع البرمجيات الخبيثة، وإنما امتدّ لبيع تراخيص مُنشئي برمجيات خبيثة، وتصاريح وصول إلى بُنىً تحتية مسبقة الإعداد لبناء البرمجيات الخبيثة.

واستخدم مجرمو الإنترنت على نطاق واسع طوال عام 2021 برمجيات التجسس لمهاجمة أجهزة الحاسوب الصناعية، بحسب الخبير الأمني في فريق الاستجابة للطوارئ الإلكترونية لنظم الرقابة الصناعية لدى كاسبرسكي كيريل كروغلوف، الذي قال إن هناك توجهًا سريع التطور اليوم في مشهد التهديدات الصناعية، يتمثل في حرص المجرمين على تجنب انكشافهم على الحلول الأمنية عبر تقليص حجم الهجوم والحدّ من استخدام كل عينة من البرمجيات الخبيثة عن طريق فرض أن تُستبدل بها سريعًا برمجية أخرى حديثة البناء. وأضاف: “تشمل التكتيكات الأخرى إساءة استخدام البنية التحتية للبريد الإلكتروني المؤسسي لنشر البرمجيات الخبيثة، وهو ما يختلف عن كل ما لوحظ من قبل في برمجيات التجسس، ونتوقع أن تكتسب مثل هذه الهجمات قوة في العام المقبل”.

يمكن الاطلاع على المزيد عن حملات التجسّس الشاذّة على ICS CERT.

يمكن الاطلاع على تنبؤات التهديدات الخاصة بنظم الرقابة الصناعية في 2022، لمعرفة المزيد حول التهديدات التي تواجه نظم الرقابة الصناعية في الشركات الصناعية.

ويوصي خبراء كاسبرسكي الشركات باتباع التدابير التالية لحماية أنظمتها وأنظمة شركائها:

- تنفيذ المصادقة ذات العاملين للوصول إلى البريد الإلكتروني والخدمات المؤسسية الأخرى القائمة على الاتصال بالإنترنت (بما يشمل RDP، وبوابات VPN-SSL، وما إلى ذلك) والتي يمكن أن يستغلّها المهاجمون للوصول إلى البنية التحتية المؤسسية الداخلية وسرقة بيانات الأعمال المهمة.

- الحرص على حماية جميع النقاط الطرفية، سواء على شبكات تقنية المعلومات أو شبكات العمليات التشغيلية، وذلك بحل أمني خاص بالنقاط الطرفية، يكون مجهّزًا ومُعدًّا بشكل صحيح ومحدّثًا باستمرار.

- تدريب الموظفين بانتظام على التعامل مع رسائل البريد الإلكتروني الواردة بأمان وحماية أنظمتهم من البرمجيات الخبيثة التي قد تحتويها مرفقات البريد الإلكتروني.

- التحقق بانتظام من محتوى مجلدات البريد غير المرغوب فيه، بدلاً من الاكتفاء بإفراغها.

- مراقبة انكشاف الحسابات المؤسسية على الويب.

- استخدام حلول وضع الحماية (المعروف بصندوق الرمل) المصممة لاختبار المرفقات تلقائيًا في حركة البريد الإلكتروني الواردة. والحرص على ألا تغفل إعدادات هذه الحلول رسائل البريد الإلكتروني الواردة من المصادر التي يُفترض بأنها “موثوق بها”، وتشمل الشركاء وجهات الاتصال، إذ لا يوجد جهة من هذه الجهات محمية بنسبة 100% من الاختراق الأمني.

اختبار المرفقات في رسائل البريد الإلكتروني الصادرة أيضًا، لضمان ألا يكون النظام المؤسسي مُخترقًا