كاسبرسكي: حملة رقمية تخريبية خبيثة متقدمة تنتقل من الشرق إلى الغرب

اكتشفت كاسبرسكي أن حملة تخريبية رقمية خبيثة أطلق عليها اسم Roaming Mantis، وكانت تستهدف مناطق آسيوية في الغالب، قد بدأت تنتقل لتصيب أهدافًا في الدول الغربية. ووجد خبراء كاسبرسكي أن الحملة التي تعمل على توسعة نطاق الإصابات عبر الرسائل النصية القصيرة التصيدية التي توجّه المستخدمين إلى محتوى خبيث، بدأت تضرب أهدافًا جديدة في ألمانيا وفرنسا. وتنشر الجهة التخريبية التي تقف وراء الحملة برمجية خبيثة خاصة بالهواتف المحمولة وصفحات تصيّد لجمع المعلومات الخاصة بالمستهدفين من أجل سرقة أموالهم. ويرسل الجهاز المصاب بعد ذلك الرسائل النصية التصيدية، التي تُسمّى SMiShing، إلى المجموعة التالية من الأهداف، كتلك الموجودة في قائمة جهات الاتصال.

وكان باحثو كاسبرسكي اكتشفوا في إبريل 2018 لأول مرة البرمجية Roaming Mantis، التي استهدفت آنذاك الهواتف الذكية العاملة بنظام Android فقط، وركّزت نشاطها في مناطق آسيا، وبالتحديد كوريا الجنوبية وبنغلاديش واليابان. وسرعان ما تطوّرت الحملة بعد ذلك، فمنذ العام 2018، استخدمت العصابة أساليب هجوم مختلفة مثل رسائل التصيد البريدية والتعدين ورسائل النصية القصيرة التصيدية واختراق DNS، كما وسّعت حضورها الجغرافي بإضافة دول أوروبية إلى مناطقها المستهدفة.

الدول الأكثر تضرُّرًا من الحملة هي فرنسا واليابان والهند وألمانيا وكوريا الجنوبية

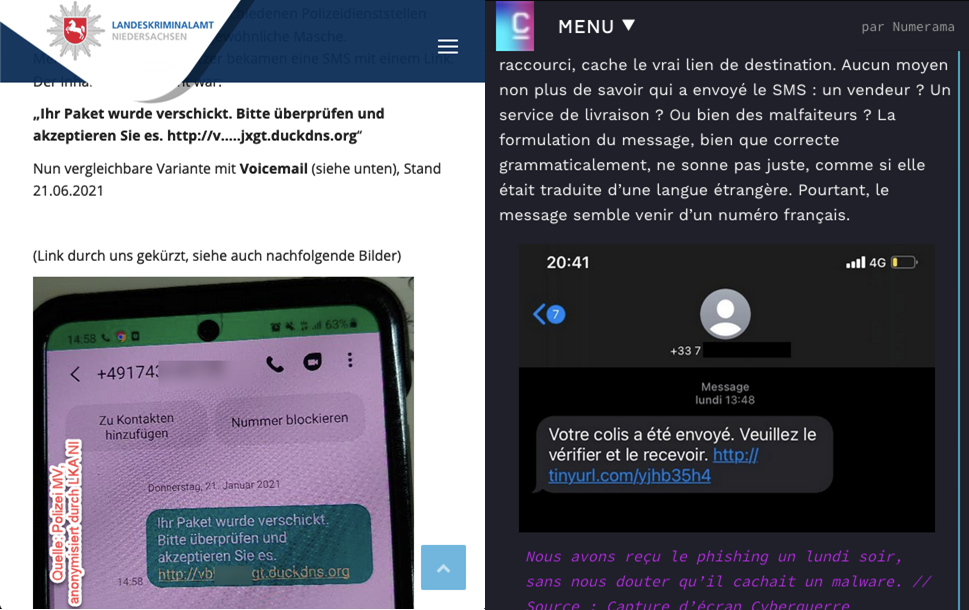

وعادةً ما تحتوي الرسائل النصية القصيرة التصيدية على وصف قصير جدًا وعنوان URL لصفحة مقصودة. فإذا نقر المستخدم على الرابط وفتح الصفحة يحدث أحد سيناريوهين متبعين في حملة Roaming Mantis. في السيناريو الأول، إذا كان مستخدمًا لنظام التشغيل iOS، يجري توجيهه إلى صفحة تصيّد تحاكي موقع Apple الإلكتروني الرسمي ويُطلب منه إدخال بيانات الاعتماد. أما في السيناريو الثاني، فيصاب جهاز Android ببرمجية خبيثة.

وتبدأ العصابة في إرسال مزيد من رسائل SMiShing إلى أهداف جديدة عبر الجهاز المصاب، وذلك من قائمة جهات اتصال المستخدم وأرقام هواتف يجري إنشاؤها. ولا يُبدي متلقي الرسائل النصية حرصًا كبيرًا على اتّقاء التهديدات، باعتبارها قناة اتصال تتسم بالطابع الشخصي، إذ لا يتوقع المستخدمون عادةً تلقي رسائل خبيثة من أشخاص يعرفونهم.

هذا، وقد اتسمت هذه الحملة ضد مستخدمي iOS وAndroid في فرنسا وألمانيا بالنشاط إلى درجة أن الشرطة ووسائل الإعلام المحلية نشرت تنبيهات بشأن رسائل التصيد SMiShing.

تنبيهات تُحذّر من رسائل SMiShing على مواقع ألمانية وفرنسية

وأعدّت العصابة ميزة في البرمجية تمكّنها من التحقق دائمًا من المنطقة التي يوجد بها جهاز Android المصاب، لعرض الرسالة باللغة المناسبة. وقد استخدمت هذه الميزة في الإصدارات السابقة من الحملة للتحقق من ثلاث مناطق: هونغ كونغ وتايوان واليابان. ولاحظ خبراء كاسبرسكي تحديثًا في الإصدار الأخير يتضمّن إضافة ألمانيا وفرنسا إلى قائمة المناطق الجديدة التي يجري التحقق منها. ويتيح استخدام اللغة الأصلية للمناطق المستهدفة المجال أمام العصابة للتلاعب في تفكير المستخدم وإقناعه بمشاركة معلوماته الشخصية وتفاصيله المصرفية.

وثمّة تعديل جديد حدث في الأوامر الواردة عبر المنفذ الخلفي، مقارنة بالإصدارات السابقة. إذ أضاف المطور أوامر لسرقة الصور من الأجهزة المصابة، إلا أنه لم يُعثر على معلومات حول طرق استخدام الصور المسروقة، ولكن مجرمي الإنترنت غالبًا ما يستخدمون الصور الشخصية للحصول على المال من خلال ابتزاز ضحاياهم.

وأكّد سوغورو إيشيمارو الباحث الأمني الأول في فريق البحث والتحليل العالمي التابع لكاسبرسكي، أن حملة Roaming Mantis تطوّرت كثيرًا على مدى السنوات الخمس الماضية، مشيرًا إلى أنها ابتكرت طرقًا جديدة للهجوم، وحرصت على التوسّع في البلدان المستهدفة. وتوقع الخبير الأمني أن تستمر هذه الهجمات في العام 2022 بدافع من الرغبة القوية في الحصول على المال، خاصة مع ظهور مزايا المنفذ الخلفي الجديدة التي تسمح للعصابة التي تقف وراءها بالحصول على صور الضحايا. ونحن نبحث باستمرار عن أحدث أنشطة هذه الحملة ونقوم بالإبلاغ عنها، حرصًا منا على أمن المستخدمين في أنحاء العالم”.